Хакеры совершенствуются, атаки множатся, компании продолжают терять деньги. К этой обычной повестке спикеры секции информационной безопасности CNews FORUM 2021 добавили много нового. Можно ли что-то диктовать ИБ-директорам, когда их нехватка перевалила уже за 18 тыс. человек? Стоит ли ловить на удочку неграмотных писем своих сотрудников? Ударит ли молния в инсайдера, если он достанет смартфон и сфотографирует ценные документы? Своим опытом поделились заказчики и ИТ-компании.

ИБ-угроз становится все больше

Зловреды показывают феноменальный рост. Николай Починок, технический директор по региону Россия, Турция, Польша и страны СНГ, Veritas, приводит такие цифры: 2021 г. в первые же полгода обогнал по количеству вирусных атак (305 млн) предыдущий год. Среднее число заражений, приведших к простою бизнеса в последние 12 месяцев, равнялось 2,57 раза. Прогнозируемый ущерб от зловредного ПО в 2021г. — $20 млрд.

«Вирусы-вымогатели развиваются, и одних только средств ИБ уже недостаточно, должны помогать инфраструктурные средства», — делает вывод докладчик. Чтобы минимизировать риски, он советует использовать модель Zero Trust. По его словам, 35% всех данных нам не известны, 39% ИБ-директоров подтверждают отставание функции ИБ, а зловред, скорее всего, уже находится внутри инфраструктуры, проводя в спящем режиме месяцы. Резервные копии данных могут и не спасти: хакеры нацелены и на них тоже, отвлекая внимание ИБ-служб DDos-атаками. Злоумышленники результативны — 60% компаний, если атака состоялась, не могут восстановить данные и предпочитают выплачивать выкуп.

Статистика информационной безопасности в мире

Чтобы защититься, стоит использовать управление доступом и аутентификацию как для пользователей, так и для компьютеров, шифровать данные во время их передачи и при хранении, ограничить доступ к резервным копиям и применять средства ИБ-аналитики для выявления и реагирования на подозрительную и ненормальную активность.

«Единственный способ противостоять современным угрозам — системный подход, — продолжает Артем Карасев, руководитель направления продуктового маркетинга «Лаборатории Касперского». — Такой подход подразумевает наличие эффективных механизмов предотвращения угроз, которые работают автоматически. В этом случае специалисты по ИБ получат меньше оповещений об опасности, которые приходится обрабатывать. Но многие атаки невозможно предотвратить автоматически, потому что они маскируются под легитимную активность, выполняются без использования вредоносных программ и иногда даже без всяких файлов. Тут требуется предварительное расследование, чтобы не перекрыит вместе с атакой и нормальную активность от пользователей». Этой цели служат системы обнаружения, а также поиск активных угроз, который проводится вручную.

Причины критичных инцидентов

Для внедрения комплексного подхода бизнесу приходится либо наращивать собственные компетенции и нанимать штат специалистов по ИБ, либо подключаться к внешним сервисам, обращаться к экспертизе компаний-провайдеров. Если учесть дефицит специалистов по ИБ, второй подход может стать популярным. «Лаборатория Касперского» предлагает свой продукт — Kaspersky managed detection and response.

Обеспечивать информационную безопасность с помощью предиктивных методов предложил Владимир Зуев, начальник отдела корпоративного центра взаимодействия с системой «ГосСОПКА» управления киберзащиты, Россельхозбанк. Такая модель может исключить человеческий фактор, будет обнаруживать признаки актуальных атак в отрыве от «классического» сигнатурного анализа. Она способна обрабатывать большие объемы даже сырых данных и адаптироваться, ибо обучаема. Причем со временем эффективность анализа возрастает.

Возможности применения ИИ для развития мер защиты

Использование предиктивных методов на основе ИИ может стать подспорьем при построении защиты организации. Однако стоит помнить, что это не панацея. Сейчас искусственный интеллект используется по обе стороны «баррикад», но не дает ни одной из сторон весомого преимущества. В будущем как предиктивные методы, так и технологии ИИ будут играть важную роль в ИБ. Вопрос лишь в том, насколько велик будет разрыв в скорости их внедрения в ИТ и ИБ.

Свои страшнее чужих

Бизнес страдает не только от хакеров. 79% утечек информации в российских компаниях происходит по вине сотрудников. «Сотрудники просто фотографируют нужные документы, и современные средства защиты от этого не помогают. Даже если в компании внедрена DLP-система, в сотрудника не ударит молния, если он достанет свой смартфон и начнет снимать», — рассказывает Николай Клочков, технический эксперт, EveryTag.

По результатам 2020 г., компании стали тратить на 86% больше средств на проведение расследований по выявлению источника утечки, но пока это не слишком помогает. Информацию похищают из систем документооборота, корпоративных порталов и CRM, из конфиденциальных документов в веб-приложениях, при отправке документов по почте, через распечатанные копии документов и, наконец, при обмене данными с контрагентами.

В качестве решения докладчик предложил использовать стеганографическую маркировку документов. Она невидима, ее невозможно распознать невооруженным глазом, нельзя удалить. Для одного документа формата А4 можно создать 200 трлн маркированных копий, поэтому каждый работник организации будет работать со своей индивидуальной копией.

Топ-менеджмент может не говорить сотрудникам о решении, но если они все же оповещены, то, скорее всего, побоятся копировать защищенную информацию. Если же утечка-таки произошла, компания найдет виновного, даже если документ загрязнен, помят, если это всего лишь скриншот или кривая фотография, сделанная под углом. «Мы устанавливаем виновного в 99%, можем определить, кто это сделал и какого числа», — утверждает Николай Клочков.

Свою лепту в нарушение безопасности вносят и удаленщики. По данным Cybersecurity Ventures, 68% крупных компаний считают, что риски в области кибербезопасности возрастают в связи с удаленным доступом сотрудников. 52% кибератак в 2020 г. были нацелены на взлом локальных сетей, с 6 января 2021 г. уже взломано более 60 000 серверов MS Exchange Server. Патчи безопасности появились 3 марта и развернуты только на 10% серверов.

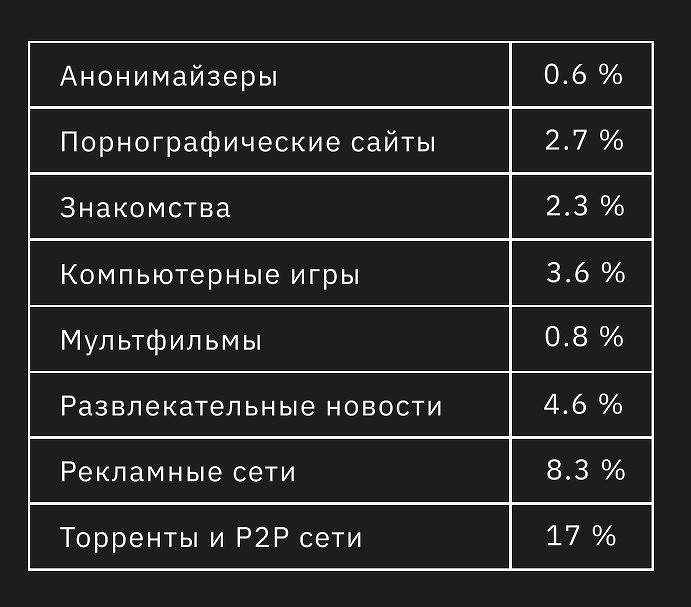

«В связи с массовым удаленным доступом появилось еще несколько проблем, — говорит Дмитрий Хомутов, директор компании «Айдеко». — Они были и до этого, но сейчас усугубились из-за того, что к локальной сети удаленно подключаются множество незащищенных компьютеров. Размывается не только периметр, но и время работы: некоторые работают в нерабочее время, а в положенные часы занимаются личными делами. Из-за этого усиливается поток мусорного трафика. Скачивается видеоконтент, работают торренты, приложения собирают данные о пользователях — интернет-связь становится медленной и нестабильной. Происходят и неочевидные кражи: времени, внимания и мотивации, когда сотрудники, например, отвлекаются на всплывающие окна, читают соцсети или играют в онлайн-игры».

Обычные решения защиты локальных сетей — это UTM/NGFW, которые требуют высокой квалификации специалистов для настройки и поддержки, в 95% случаев представляют собой программно-аппаратные комплексы, устаревающие за 3-4 года. «Их возможности по глубокому анализу трафика малы, когда дело доходит до больших объемов, поэтому специалисты вынуждены часто отключать модули такого анализа. Получается, что NGFW превращаются в обычный firewall, не способный защитить от современных угроз», — объясняет спикер.

В качестве альтернативы компания «Айдеко» создала сервис Ideco security, который покажет, насколько эффективно в сети конкретного пользователя настроена фильтрация контента от потенциально зараженных сайтов. Дополнительно можно проверить почтовые адреса на компрометацию, наличие IP-адреса в черных списках, узнать, были ли скачаны торрент-файлы и так далее. «Мы увидели, что в 97% случаев никто не блокирует опасные ресурсы в локальных сетях предприятий, и в 47% случаев используются устаревшие решения — простые firewalls третьего уровня. Часто на конференциях рассказывают о каких-то суперпродвинутых ИТ-продуктах, но на практике мы видим, что даже в филиалах корпораций не используется такое базовое средство защиты, как фильтрация трафика. Доля паразитного трафика в российских компаниях, по нашим исследованиям, составляет до 40%», — говорит Дмитрий Хомутов.

Результаты исследования трафика 1500 российских компаний

По воздействием пандемии конкуренция переместилась в цифровое поле. Началась цифровая гонка вооружений. «Все начали создавать маркетплейсы, и даже мы это сделали, все думают о том, как быстрее создать цифровой продукт и друг друга обогнать», — рассказывает Сергей Демидов, директор департамента операционных рисков, информационной безопасности и непрерывности бизнеса, группа «Московская Биржа».

Вместе с возможностями пришли и проблемы: с одной стороны, наступил кадровый ИТ-голод, с другой — удаленные сотрудники добавляют головной боли отделу информационной безопасности. «В Москве кончились разработчики, это реальная проблема! — сетует Сергей Демидов. — Если мы хотим развивать наши продукты — а от нас этого ожидает и рынок, и клиенты — то мы должны искать людей в других регионах, а это уже риски, потому что периметр безопасности размывается».

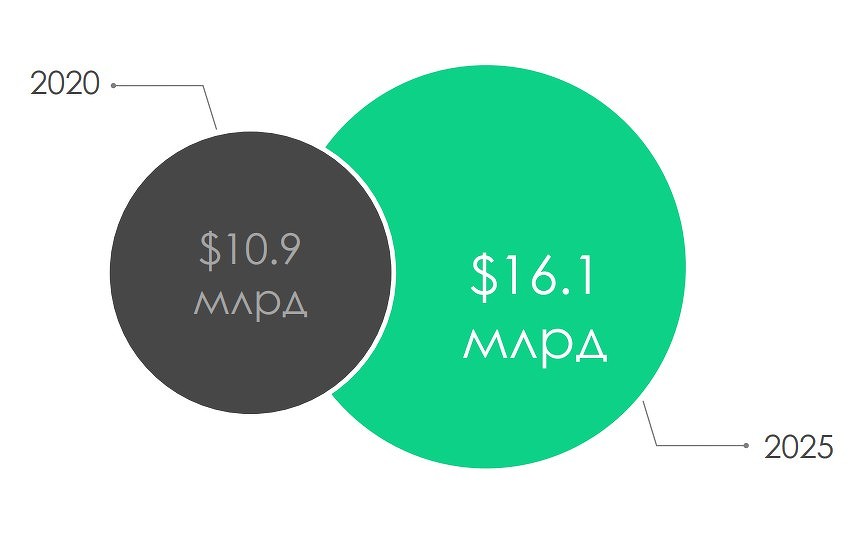

Ежегодные мировые затраты на защиту от инсайдерских утечек

Помимо размывания периметра, он отметил и другие риски, связанные с удаленной работой: атаки на инфраструктуру удаленного доступа, проблема контроля сотрудников, игнорирование принципов физической безопасности, использование недоверенных устройств для доступа к корпоративным системам.

Про ИБ человеческим языком

Чтобы противостоять внутренней угрозе, приходится работать над культурой отношений и повышать техническую грамотность. Сухие цифры и метрики, как это ни странно, бизнес не впечатляют. «Про информационную безопасность нужно говорить человеческим языком», — считает Андрей Ерин, директор департамента информационной безопасности, «Каркаде». Его доклад был посвящен тому, как рассказывать менеджменту про ИБ.

Начать стоит с классификаций угроз и типов нарушителей. Так, например, сейчас выросло количество APT (advanced persistent threat) групп, которые используют все средства, чтобы добраться до компании, несмотря на первые неудачи. «Часто такие группы заходят к вам через подрядчиков, контрагентов и даже клиентов, но при этом ведут себя чрезвычайно тихо: ничего не ломают, поэтому понять, что они внутри, очень сложно», — пугает докладчик. При этом полная защита, по его мнению, невозможна — ее стоимость будет сравнима со стоимостью самого бизнеса. Нужно выбирать, сколько процентов ресурсов бизнес «прикроет» системами, обеспечивающими безопасность.

«Если вы думаете, что технология может решить ваши проблемы с безопасностью, то вы не понимаете проблемы и не разбираетесь в технике», — цитирует Брюса Шнайера Вячеслав Яшкин, управляющий директор аппарата правления (Информационная безопасность, управление данными, непрерывность деятельности), «Ак Барс Банк». Кибербезопасность, как правило, — техническая проблема, но тем не менее, большинство неудач в области безопасности обусловлены не техническими сбоями, а человеческим фактором.

Одно из самых впечатляющих нарушений в истории США, в результате которого CEO, CIO и CSO потеряли работу, — это взлом Equifax в 2017 г. Случился он не из-за того, что техника подвела. Подвело отсутствие культуры. «Топ-менеджеры по ИБ были в ссоре, не общались годами и не докладывали директору об инцидентах. Они редко координировали свои действия, оставляя зияющие дыры в организации. Очень рекомендую ознакомиться с материалами расследования, они есть в открытых источниках», — предлагает выступающий.

Если в компании все в порядке с культурой безопасности, то сотрудники не скрывают инциденты, делают замечания коллегам, если их действия противоречат требованиям безопасности, и знают о том, что безопасность — ключевой фактор достижения стратегии организации.

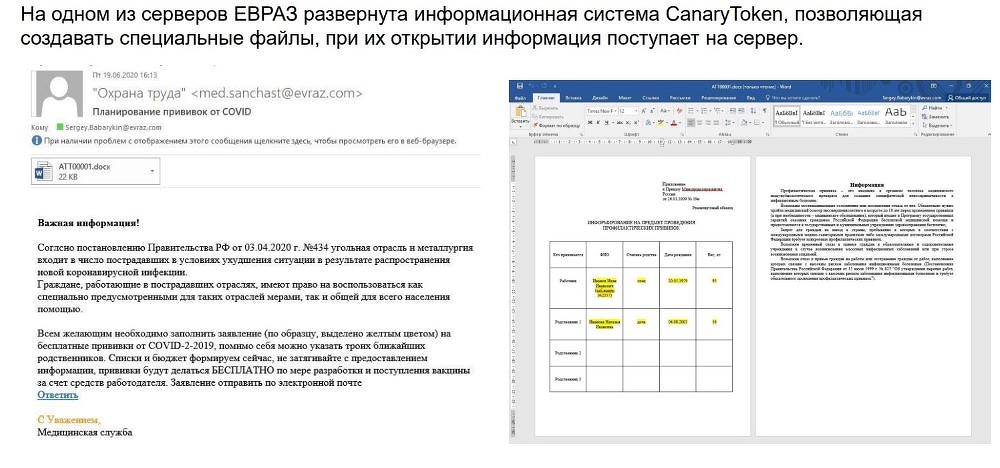

Вопрос о том, как повысить уровень ИБ-грамотности в компании, волнует многих. «Мы решили проводить учения, потому что количество фишинга выросло в разы, — делится опытом Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем, «Евраз». — Мы внедряли множество средств защиты, но пользователь оставался слабым звеном».

Сейчас сотрудники «Евраз» получают рассылку в виде ежемесячного вестника, дополнительно новости публикуются на корпоративном портале. Здесь можно прочитать, что будет, если «клюнуть» на фишинг, или узнать, что атака проводится прямо сейчас. Важная составляющая — корпоративное обучение. Для проверки навыков устраиваются тестовые фишинги. «Мы пошли самым простым путем: скачали хакерскую утилиту, арендовали сервер в интернете и развернули систему, которая рассылает «письма счастья» нашим пользователям, за исключением топ-менеджмента (им пишут отдельные сообщения, потому что эти пользователи чувствительны к теме рассылки. Если тема актуальна, то эффективность фишинга значительно возрастает). В среднем отправляется порядка 12-15 тысяч писем на разные темы. Сложность фишинга наращиваем постепенно», — рассказывает Андрей Нуйкин.

Пример учебного фишинга

Компания маскируется то под «Пятерочку», намеренно именуясь «Петерочкой», то под «Госуслуги», которые вдруг пишут свои послания без запятых и согласования слов. Пользователь, перешедший по ссылкам, оказывается на страничке под кодовым названием «Поздравляю, Шарик, ты — балбес!», где ему снова разъясняют, как не попадаться на удочку мошенников. Сотрудник, который попался один раз, 15 минут смотрит на 10 слайдов. Те, кто зарекомендовал себя непонятливым, много раз кликая по вражеским ссылкам, будет проходить Idiotentest с 70 слайдами и оценкой. Проходным баллом считается 85% правильных ответов.

Достаем свой калькулятор

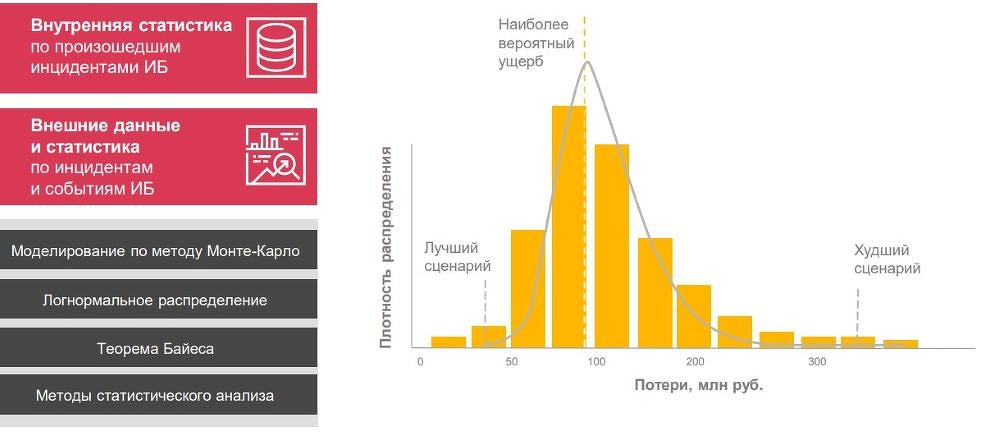

Если одни докладчики говорили, что цифрами бизнес не удивишь, то другие призывали опираться именно на цифры. Как производится количественная оценка рисков, объяснил Михаил Толчельников, менеджер практики кибербезопасности и непрерывности бизнеса, PwC в России. Бизнес постоянно сталкивается с рискованными ситуациями, живет в них и полагает, что «кто не рискует, тот не пьет шампанского». Перед компаниями всегда стоит выбор: инвестировать в запуск нового цифрового продукта или устранять недостатки в старом. «В одном случае мы получаем снижение риска, в другом — его увеличение, но и чистую бизнес-выгоду. Всегда интересует вопрос: какое решение выгоднее? Как инвестировать, и работают ли риски в сфере ИБ так же, как и остальные, например, финансовые?», — говорит выступающий.

Обычно бизнес недополучает информацию от своего отдела ИБ о том, как выглядит профиль риска и какие решения возможны. По мнению спикера, безопасникам стоит озаботиться этой проблемой и попробовать предложить бизнесу готовые варианты или честно признаться, где можно снизить бюджеты на ИБ, если какие-то риски потеряли свою актуальность. «Представьте, если финансовый директор на совете директоров скажет: «В текущем квартале наша выручка находилась в зеленой зоне, а вот уровень расходов переместился в оранжевый». Через 10 минут он потеряет должность, потому что разговор о финансах в качественных терминах недопустим. Но ИБ-директора так и говорят. Они спокойно могут доложить, что в текущем квартале расходы на ИБ возросли на 12%, что позволило перевести два риска в зеленую зону, при этом общий профиль рисков ИБ остался на границе с красной зоной. То есть умножают красное на высокое», — приводит пример Михаил Толчельников.

Специалистам по ИБ предстоит сделать решительный шаг в сторону количественной оценки рисков. «Все риски оценивать количественно необязательно — не стоит пытаться кипятить океан. Надо работать в тех областях, где, как считает бизнес, могут произойти максимальные потери», — продолжает он.

Методы численного моделирования

Начать можно с того, чтобы вместе с владельцем ключевых бизнес-процессов составить список недопустимых для бизнеса сценариев, оценить их ИТ- и ИБ-зависимость и степень интегрированности с процессом управления корпоративными рисками по методике, терминологии и таксономии риска. Затем выбрать фреймворк для оценки зрелости контролей ИБ, отвечающий контексту организации (ГОСТ, ISO 27000, ISF SoGP, NIST, CIS 20), и составить план перехода на количественную оценку риска ИБ, оценив наличие необходимой поддержки, информации, ресурсов и знаний.

Борьба за безопасность или с безопасниками?

Пока рынок обсуждает, что должны делать современные ИБ-директора и стоит ли им менять свои подходы, в реальной жизни исследование Министерства труда и социальной защиты России подтвердило острую нехватку ИТ-кадров. Так, например, к концу 2020 г. в России не хватало около 18 500 специалистов по информационной безопасности. При этом число ИБ-проблем продолжает расти.

Все сферы бизнеса как никогда нуждаются в ИТ-специалистах. Например, транспортные компании тратят на цифровизацию около ₽89 млрд в год. Ожидается, что к 2033 г. эта сумма вырастет до ₽626,6 млрд. На конференции транспортную отрасль представлял Сергей Козерод, руководитель департамента развития бизнеса на корпоративном и государственном рынке, ТТК. В этом важном для любой страны секторе трудятся разные по размеру бизнесы: от частных компаний, осуществляющих единичные перевозки, до огромных предприятий, осуществляющих перевозки по всей территории РФ. При этом все они могут пострадать от действий киберзлодеев, которые особенно часто воруют персональные данные. Такого рода утечки особенно чувствительны для логистических организаций, работающих с данными грузоотправителей и отправителей.

Инфраструктура любой компании подвержена угрозам

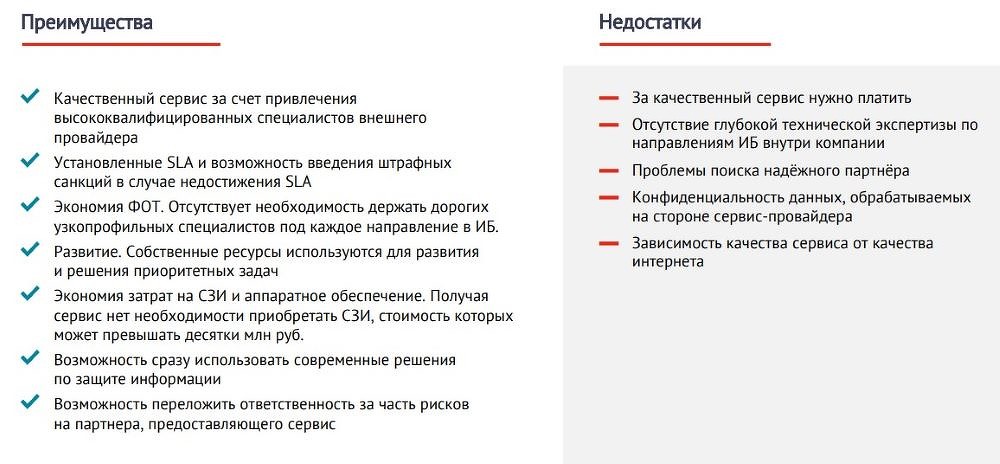

Определенный темп развития ИБ в транспортных компаниях задает и регулятор. «У нас большое количество законодательных документов (например, 187, 152, 14, 98 федеральные законы, требования Минтранса, ФСБ, ФСТЭК), которые предъявляют требования и сурово карают неисполняющих, что подталкивает бизнес к внедрению средств ИБ», — констатирует Сергей Козерод. На его взгляд, для транспортной области актуальнее всего обеспечивать информационную безопасность с помощью сервисной модели. Выгоднее воспользоваться сервисом и централизовать функцию ИБ, а не создавать свои подразделения на каждой площадке, тем более в условиях дефицита кадров.

Преимущества и недостатки сервисной модели ИБ

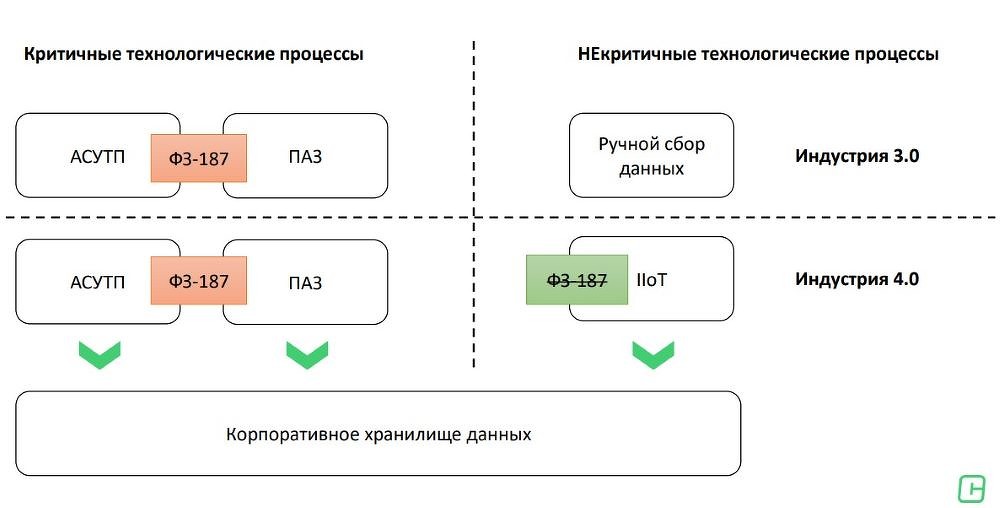

Полностью обезопасить себя можно, только если вообще ничего не делать. С этого тезиса начал свое выступление Василий Ежов, владелец продукта, «СИБУР Диджитал». «Когда в 2018 году мы начинали цифровизацию нашей компании и решили, что будем строить беспроводной промышленный интернет вещей, безопасники смотрели на нас косо. Что? Беспроводные решения для сбора технологических данных на опасном производстве? Ну уж нет!», — вспоминает он.

Однако критичные технологические процессы уже были автоматизированы, а ручной сбор данных происходил как раз там, где ничего особенно страшного не было. «Иногда люди просто подходили зимой к трубам и трогали их руками, чтобы понять, не надо ли поддать пару или включить обогрев», — описывает Василий Ежов.

Масштабы нефтехимических производств огромны. Протянуть там кабели и сделать все датчики проводными почти невозможно. Стоимость протяжки кабеля во взрывоопасной зоне немаленькая. Поэтому на откуп проводным технологиям оставили те самые критичные процессы, а в остальные начали внедрять промышленный интернет вещей.

Место IIoT на производстве

Сейчас в планах компании — развертывание LoRaWAN сетей на других заводах холдинга, увеличение количества датчиков с 2000 до 4500 в 2022 г., добавление новых типов устройств. Необходимо построение свежих математических моделей на основе данных от IIoT-датчиков и развитие обмена данными с другими цифровыми продуктами. «Интернет вещей уже позволяет компании оптимизировать технологические процессы на сотни миллионов рублей в год, эффект от внедрения действительно очень большой, не зря старались», — говорит Василий Ежов и предлагает попробовать их коробочное решение другим промышленным предприятиям.