Четвертая промышленная революция и масштабная цифровизация России заставили по новому взглянуть на вызовы в области ИБ. Об этом говорили участники организованной CNews Conferences и CNews Analytics секции «Безопасность» в рамах Cnews Forum 2018

Сфера информационной безопасности (ИБ) столь же динамична, сколь выскотехнологична. Но при этом в ней самым поразительным образом сочетаются достижения искусственного интеллекта и преступная беспечность людей, огромные объемы обрабатываемых данных и ограниченность бюджетов на оборудование. А с чего начиналась ИБ (противодействие социальной инженерии), с обсуждение того же и по сей день начинают свою работу множество специализированных форумов.

ИБ трансформируется в управление рисками ИТ

Без «защиты от дурака» не будет ИБ

Четвертая промышленная революция и масштабная цифровизация России заставили по новому взглянуть на вызовы в области ИБ. Об этом говорили участники организованной CNews Conferences и CNews Analytics секции «Безопасность» в рамах Cnews Forum 2018

Сфера информационной безопасности (ИБ) столь же динамична, сколь выскотехнологична. Но при этом в ней самым поразительным образом сочетаются достижения искусственного интеллекта и преступная беспечность людей, огромные объемы обрабатываемых данных и ограниченность бюджетов на оборудование. А с чего начиналась ИБ (противодействие социальной инженерии), с обсуждение того же и по сей день начинают свою работу множество специализированных форумов.

Такого никогда не было, и вот опять!

«Всё новое, это хорошо забытое старое», – напомнил прописную истину Юрий Лысенко, Начальник Управления ИБ Металлинвестбанка, имея ввиду один из пунктов рассылки Банка России своим «подопечным», посвященной новым угрозам в области ИБ. Речь в нём шла о том, что впервые в России выявлен факт подмены злоумышленником номера мобильного телефона, с которого был осуществлен звонок.

Отмена «мобильного рабства» привела к тому, что телекомы не в состоянии осуществить проверку многочисленных переходов некоторых абонентов от одного оператора к другому. Поэтому снова появилась возможность «телефонного флуда», забытого еще на заре появления сотовой свзяи. Что любопытно, в интернете мгновенно появились посредники, которые за небольшой гонорар готовы предоставить этот флуд любому желающему, в чем Юрий Лысенко имел «удовольствие» убедиться лично в ходе небольшого расследования.

Механизм «телефонного флуда»

Данный кейс закончился реальными убытками юрлица, сотрудники которого отдали мошенникам всё, что они требовали. А как иначе? Звонили то им с телефона их генерального директора! А представьте себе, что звонок будет в редакцию крупного СМИ с «телефона» пресс-службы не менее крупного банка. Через час новость появиться в эфире, а еще через час банкоматы этого банка будут опустошены толпами вкладчиков! Это уже не банальный прием социальной инженерии, это нечто большее.

Чтобы не ограбили банк

Вячеслав Касимов, Директор Департамента ИБ и Иван Шубин, начальник Управления технологического обеспечения ИБ Московского Кредитного Банка, разыгравшие доклад-спектакль в двух актах «Возможно ли на 100% защититься от киберугроз?», получили тот же ответ, что и в Металлинвестбанке: «Нет!»

Это стало понятно когда Вячеслав Касимов только начал описывать первый же квадратик «Уязвимости» на первом же слайде презентации: «Людям, которые этим занимаются, тут всегда становится грустно и напряженно. Многие умеют выстраивать правильные процессы ИБ и много чего ещё. Но если посмотреть на реальные атаки, то нацелены они на технические уязвимости, которые будут присутствовать всегда. Что с этим делать?».

Наверное, надо сосредоточиться на самом важном с точки зрения потерь направлении и в реальных условиях протестировать функционал нескольких решений от разных вендоров. В МКБ так и поступили. «Лабораторными мышами» стали решения для борьбы с фишингом и защитой периметра. Как и ожидалось, уязвимости имели они все. Плюс оказался в том, что производителей на рынке оказалось несколько. Используя вместе лучшее из, возможно усилить защиту до максимума. Но, понятно, что не до 100%. Минус же заключался в росте.

Вячеслав Яшкин Директор департамента ИБ Ак Барс Банка, задался в свете всего сказанного коллегами поиском ответа на вопрос: «Как обеспечить безопасность сервисов и оставаться при этом банком, удобным для клиентов?»

Результатом его изысканий стали пять пунктов, первым из которых он сформулировал так: «Необходимо сформировать доверие к себе и команде. Доверяя друг другу, вся компания получает возможность работать, как единый иммунный механизм, предотвращение возможные угрозы меньшими средствами».>

Учитывая банковскую специфику, заключающуюся в том, что побеждает тот, кто первым способен вывести на рынок новую услугу, необходима методология запуска новых сервисов, понятная всем.

Реальный сектор бьёт тревогу

Представители реального сектора экономики отчасти повторили некоторые тезисы банкиров, но появились и новые оттенки ИБ в промышленности.

Так, Лев Палей, Начальник отдела обеспечения защиты информации СО ЕЭС, отметил: «Интернет вещей (IoT) еще только начинает развиваться, но злоумышленники уже используют недостатки в системах безопасности IoT-устройств. Наиболее опасны они из-за их многочисленности и лёгкой добычи злоумышленников, объединяющих зараженный IoT в ботнеты».

По какому пути идет СО ЕЭС? Это: автоматизация процесса выявления уязвимостей и контроля по показателям, формирование информации о необходимых мероприятиях оперативно и в понятном для администраторов виде, а также построение безбумажного распределенного процесса контроля и отчетности.

Евгений Акимов, Директор по кибербезопасности Концерна «Калашников», затронул перспективу Индустрии 4.0 и связанных с ней рисками: «Мы все перейдем на качественно новый уровень уязвимости информации, бизнес- и технологических процессов. Сквозная автоматизация от идеи до ее утилизации приведет к тому, что атакуемой точкой может стать любой бизнес-процесс, ведь все они будут интегрированы между собой».

В рамках цифровой трансформации меняются как отдельные процессы, так и бизнес-модель целиком, – продолжил тему Денис Гурко, Директор по цифровой трансформации и ИТ рекламной группы АДВ. – Вместе с этим меняется модель угроз, т.к. появляются ранее не свойственные бизнесу риски».

Группа АДВ столкнулась с нехарактерными для классического рекламного бизнеса вызовами, когда вошла в период цифровой трансформации. Многое изменилось с началом собственной разработки – как писать безопасный программный код, выстраивать систему контролей, проводить Penetration Tests, а также разбираться с практиками DevSecOps?

Ответы вендоров

Но, не всё так печально – читалось между строк в докладах вендоров. Множество проблем ими так или иначе решаются. Но бизнес упорно продолжает пользоваться недоверенными средами и продуктами.

Василий Хасанов, Руководитель направления Data Security DIS Group, рассказал о значении Data Governance, анализе данных и инструментах обезличивания для защиты данных.

«Data Governance – это работа с данными с целью максимизации эффективности бизнеса: в частности, появляется возможность управлять политиками конфиденциальности, видеть mapping политик, бизнес- и цифрового контекста, осуществлять мониторинг и отчетность. Важно уделять серьезное внимание организационным и техническим инструментам, позволяющим понять реальную картину происходящего с чувствительными данными внутри организации», – считает эксперт.

Павел Ворошилов, Директор по облачным продуктам Дата-центра Xelent, заявил: «Мировой бизнес ежедневно сталкивается с различными типами аварий. В числе их причин внутренние и внешние факторы. К первым можно отнести сбои и аварии оборудования, ошибки приложений, а также человеческий фактор. Ко вторым: отключение электричества, кража оборудования, пожар, воздействие вирусных атак, чрезвычайные бедствия и т.д. Всё это заставляет бизнес инвестировать в обеспечение непрерывности бизнеса и катастрофоустойчивое резервирование ИТ-инфраструктуры (DR)».

Xelent разработал решения, позволяющие производить миграцию и обеспечивать выполнение DR-планов, используя своё облако, но при этом буквально все процессы могут находиться под контролем службы ИБ клиентов.

Сергей Бобров, инженер поддержки продаж компании Quest Software, презентовал решение своей компании Change Auditor Threat Detection, позволяющее осуществить контроль изменений в инфраструктуре Windows на основе поведенческого анализа. По словам эксперта, данное ПО моделирует линии поведения и отслеживает цепочки действий пользователей, чтобы обнаружить подозрительную активность, исходящую от злонамеренных пользователей или скомпрометированных аккаунтов.

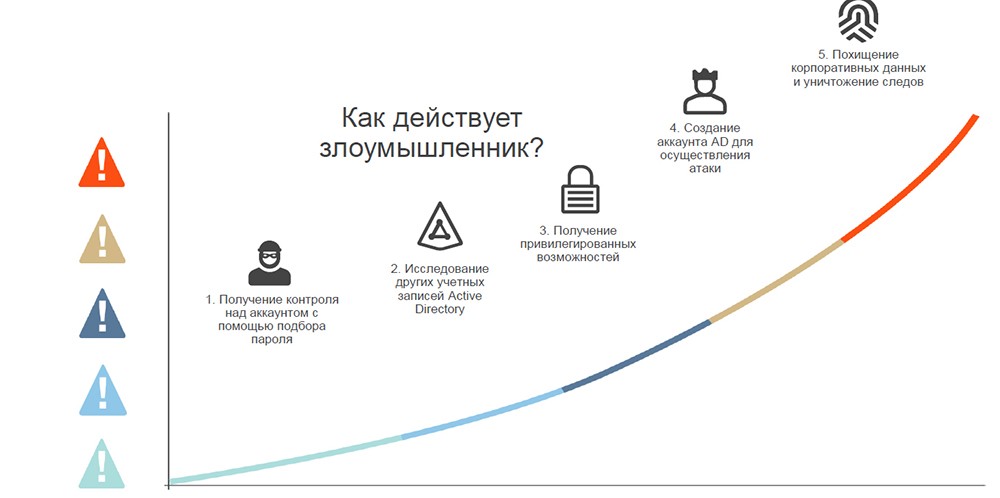

Анатомия атаки через Active Directory

Источник: компания Quest Software, 2018 г.

Группа риска, на которую нацелен Change Auditor – сотрудники или подрядчики, случайно или специально некорректно использующие привилегированные учетные записи. В этот список можно отнести бывших сотрудников или подрядчиков, чьи аккаунты все еще активны, а также злоумышленников, завладевшими учетными записями пользователей.

Андрей Кузнецов, Исполнительный директор и сооснователь компании «Диалог», задал аудитории вопрос: «Зачем компаниям платформы для корпоративных коммуникаций?». В ходе доклада выяснилось, что самые опасные мобильные приложения – мессенджеры. Так в 2016 году иранские хакеры использовали уязвимость Telegram и скомпрометировали телефонные номера более 15 млн пользователей. В 2017 году через Facebook Messenger хакеры получили информацию о расположении военных частей в секторе Газа. А 2018–м прошли массовые фишинговые атаки в WhatsApp и Facebook.

«Но всё это верхушка айсберга. В его основании много чего любопытного с точки зрения ИБ. Например, CLOUD Act – закон в США, предоставляющий спецслужбам США и других стран прямой доступ к пользовательским данным популярных сервисов. Только одно это говорит о полном отсутствии конфиденциальности коммерческих данных на Facebook, WhatsApp, Gmail», – заставил вздрогнуть Андрей Кузнецов и тем самым ответил на заданный в самом начале вопрос.

Кто виноват и что делать?

Понятно, что про ИБ необходимо не только говорить, но и развивать. В эпоху начала реализации четвертой промышленной революции необходимы новые подходы и методики для этого.

Поэтому Сергей Македонский, региональный директор Forrester Research в странах СНГ и Восточной Европы, как он сам выразился, «дал несколько актуальных ЦУ (ценных указаний) для CISO. Одно из них заключалось в том, что «директорам по ИБ крайне полезно ознакомиться с тематикой криптовалют. Например, потому что уже сейчас довольно часто мошенники выставляют требования по снятию вредоносных программ в криптовалюте. Всё чаще происходят такие критические моменты, когда ИБ-директор должен знать, где её взять и как ей рассчитаться».

Второе ЦУ касалось того, где и чему можно научиться. В качестве образца спикер привел гигантскую по масштабам программу цифровой трансформации промышленных предприятий «Made in China 2025», которая недавно затмила по объёму финансирования не менее масштабную программу «One Belt - One Road». В ходе реализации обоих китайских начинаний «набито столько шишек» и накоплен «столь колоссальный опыт», что игнорировать его тем, кто встал на рельсы цифровой трансформации просто преступно!

«Сейчас мы находимся в рамках парадигмы, когда потребитель диктует всё. Клиентский опыт (Customer Experience) становится центральным рыночным императивом, а его улучшение является доминирующим бизнес-процессом для практически любой компании. Для службы ИБ – это серьёзный вызов, связанный с выстраиванием правильного дизайна безопасности для различных информационных систем. Ведь бизнесу для работы с клиентом необходимо едва ли не в режиме real-time минимизировать количество и уровень неудобств при общении последнего посредством, например, дистанционных каналов с сервис-провайдером», – не давал скучать аудитории Сергей Македонский.

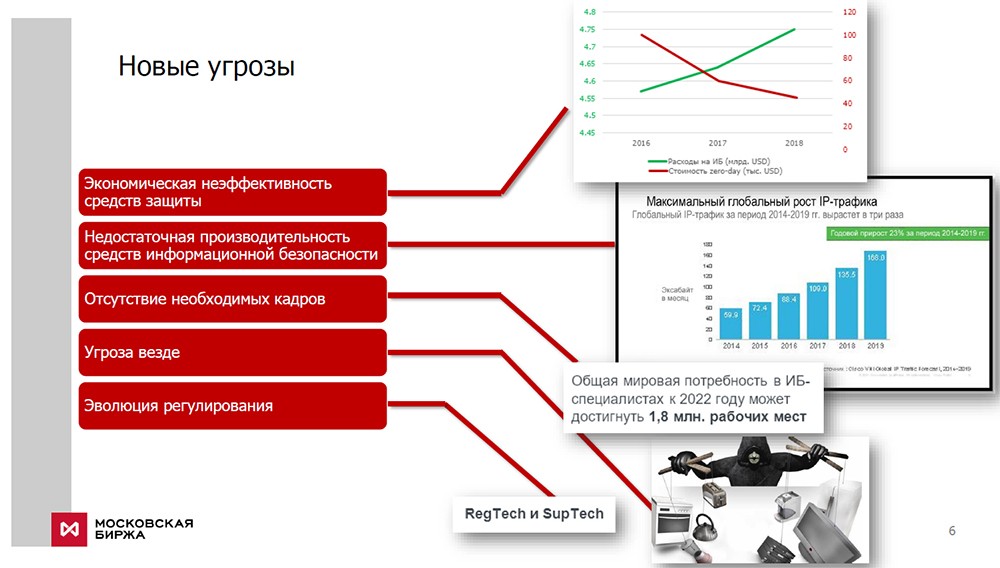

Отечественным практическим опытом в финале сессии, как бы делая вывод из всего сказанного ранее, поделился Сергей Демидов, директор по информационной безопасности Московская биржи.

Современные ИБ-угрозы

Источник: Московская Биржа, 2018 г.

Так как же подготовиться CISO к будущему? Советы представителя биржи были лаконичны: «Во-первых, нужна количественная оценка рисков ИБ, определение аппетита к риску ИБ организаций. Во-вторых, Data Scientists в информационной безопасности должны стать едва ли не первыми лицами в связи с экспоненциальным ростом объёма обрабатываемых данных и развитию искусственного интеллекта для работы с ними. В-третьих, безопасность должна быть изначально встроена в архитектуру ИТ-решений. В-четвертых, без развития R&D говорить о будущем ИБ просто бесполезно. И, наконец, необходимо взаимодействовать с регуляторами. Они готовы слышать участников рынка, но на ранних этапах, а не тогда, когда соответствующий ГОСТ уже вступил в силу»!

О том, насколько опасны для бизнеса инсайдеры, и как с ними бороться, рассказал CNews Сергей Бобров, инженер поддержки продаж Quest Software.

CNews: Насколько серьезную угрозу представляют действия инсайдеров?

Сергей Бобров: Достаточно серьезную. Особенно если вы работаете в ИТ-сфере и пользователи достаточно хорошо разбираются в технологиях. Стоит обидеть человека, и потенциальный кандидат на роль инсайдера готов. Когда я работал системным администратором, основным развлечением недовольных сотрудников было вкалывание булавок в витую пару. Тогда не было устройств, способных определять расстояние до разрыва, и поиск неисправности был очень кропотливым и ресурсоемким. А причиной такой «диверсии» мог быть отказ в разрешении хранить пароль на бумажке у монитора.

Презентации участников