Несмотря на постоянное совершенствование технологий безопасности, огромную роль в задачах защиты информации играет человеческий фактор. Многое по-прежнему зависит от человека, считают участники секции «Информационная безопасность», прошедшей в рамках CNews Forum 2017, организованного CNews Conferences.

Докладчики затронули все ключевые вопросы безопасности предприятий: внутренние угрозы, риски потери конфиденциальной информации, и способность компании противостоять внешним угрозам. Не осталась в стороне и актуальная проблема клиентской безопасности. Отдельное внимание было уделено новым стандартам и подходам в ИБ.

О современных тенденциях защиты информации в распределенных информационно-телекоммуникационных системах рассказал Григорий Остапенко, первый заместитель руководителя департамента связи и массовых коммуникаций Воронежской области. В связи с резким обострением обстановки в информационной сфере, задачи обеспечения безопасности информации становятся первоочередными на государственном уровне. Об этом свидетельствуют многочисленные законодательные инициативы, включая проект планового финансирования направления кибербезопасности в рамках программы «Цифровая экономика». Обеспокоенность вопросами информационной безопасности на таком высоком уровне вполне обоснована. Постоянно появляются новые виды целевых компьютерных атак, обнаруживаются новые уязвимости в ПО и технологиях, усложняются подходы в реализации DDos-атак. Серьезную угрозу представляют собой новые технологии, такие как интернет вещей.

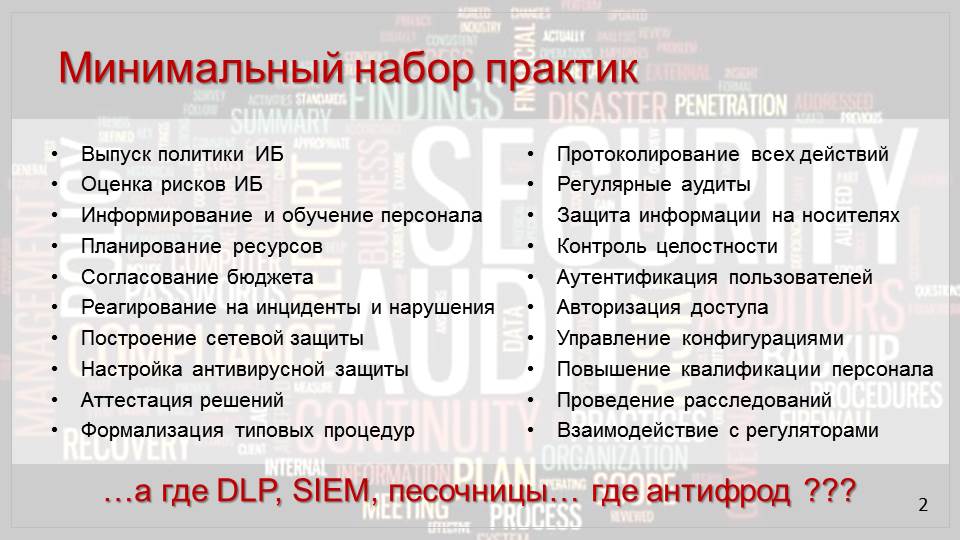

Основные тренды ИБ и проблемы отрасли обозначил Алексей Плешков, независимый консультант по информационной безопасности. В этом году еще более очевидной стала популяризация киберпреступлений. А успех громких кибератак подтвердил основную проблему – уязвимость ИТ-инфраструктур предприятий.

Минимальный

набор практик для обеспечения безопасности

предприятия

Источник: Алексей Плешков, 2017

Алексей также назвал наиболее вероятные причины многих атак. Это отсутствие политики ИБ или грубые нарушения ее сотрудниками, низкая грамотность персонала в вопросах ИБ, отсутствие резервных копий, неактуальные обновления антивирусных и операционных систем.

Внутренняя безопасность

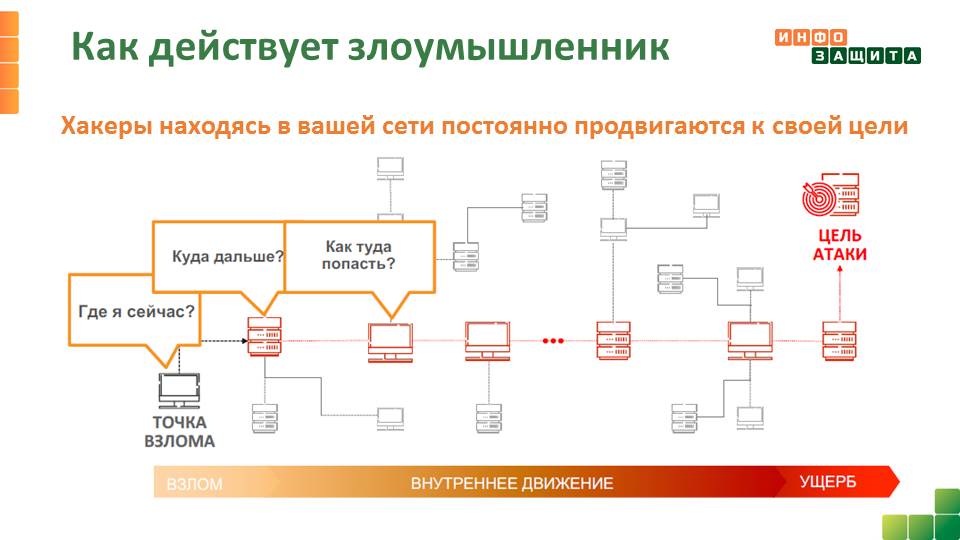

Руководитель направления по информационной безопасности компании «Инфозащита» Всеволод Литвиненко, определил современное состояние информационной безопасности – сегодня хакеры идут на шаг впереди. В качестве превентивных мер защиты Всеволод Литвиненко предлагает использовать метод Deception – сеть замаскированных ловушек и приманок, разбросанных по всей ИТ-инфраструктуре. Это позволит отвлечь хакера от цели, переключить его внимание с реальных ИТ-активов на ловушки. Такой подход позволит в реальном времени обнаруживать целенаправленные атаки, защитит данные от шифровальщиков, ограничит ложные срабатывания систем защиты.

Алгоритм

действия злоумышленников

Источник: Инфозащита, 2017

Все эксперты придерживаются единого мнения – угрозы нужно предотвращать, работать превентивно, а не устранять их уже после заражения. Иван Бируля, директор по безопасности SearchInform, уточняет, что компании должны работать на предупреждение, использовать симбиоз и интеграцию новейших технических средств, обучать ИБ-специалистов, выявлять группы риска и прогнозировать поведение пользователей. Для прогнозной оценки поведения пользователя и быстрого расследования инцидентов хорошо работает метод профайлинга. Технические средства защиты информации бессильны перед простыми ухищрениями пользователей, а, значит, компаниям необходимо правильно определять и ранжировать уровень человеческого риска.

О подходах к защите конфиденциальной информации от внутренних угроз рассказывал также и Иван Августон, директор департамента ИТ QBF. Конфиденциальная информация компании – документы на клиентских машинах, сервера электронной почты и баз данных представляют интерес для злоумышленников. Помимо защиты от проникновений извне, стоит обращать внимание на инсайдеров – сотрудников компании, которые могут нелегально распространять конфиденциальную информацию.

«Мотивация инсайдера – один из основных ключей к его выявлению и обезвреживанию, – утверждает Иван Августон. – Фактически, без понимания причин того, почему тот или иной сотрудник распространяет закрытую корпоративную информацию, достаточно трудно вывести его «на чистую воду» в сжатые сроки».

Эксперт обозначил несколько маркеров подозрительной активностей, которые помогут определить работу инсайдера, в том числе логи с неправильными паролями, трафик запроса 404 страницы, подозрительный трафик на стандартных портах и др.

Об особенностях защиты информации в распределенных компаниях с государственным участием рассказал Лев Палей, начальник отдела обеспечения защиты информации СО ЕЭС. Одна из основных сложностей в управлении ИБ в крупных организациях – отсутствие динамики в принятии решений по многим вопросам. Для выстраивания работающей системы защиты информации требуется большой объем накопленных данных о событиях ИБ, для обеспечения оперативного реагирования на угрозы требуются выверенные процедуры.

«Организации не готовы расширять свой штат и закрывать угрозы людьми, – говорит Лев Палей. – Компания хочет получать эффективность за счет использования средства автоматизации». Одно из ключевых требований к автоматизации систем защиты информации – возможность оперативного реагирования на глобальные угрозы, а также возможность динамической подстройки под новые типы угроз, которые обязательно будут появляться, как следствие развития новых технологий, таких, как интернет вещей.

Не за горами тот день, когда можно будет полностью отказаться от бумажных документов в пользу электронных. Но как сделать так, чтобы электронному документу можно было доверять? Об этом участникам участникам CNews Forum рассказал Андрей Курило, главный эксперт компании «Российские наукоемкие технологии» (РНТ).

CNews: Какие технологии необходимы для того, чтобы обеспечить доверие к электронному документу?

Андрей Курило: Доверие может быть обеспечено выполнением соответствующих действий и процедур. Эти действия и процедуры, в свою очередь, должны сами внушать доверие к ним. Это обеспечивается стандартизацией технических требований, алгоритмов, действий и процедур проверок, сертификацией услуг по ГОСТ или специально установленным требованиям, аттестацией систем и аккредитацией субъектов для выполнения определенного вида деятельности.