Информационная безопасность — одно из самых активно развивающихся направлений в сфере ИТ. Именно в этой области российских аналогов западного ПО, пожалуй, больше всего. Однако заказчики говорят, что их качество пока оставляет желать лучшего, а стоимость неадекватно высока. Что происходит в сфере технологий ИБ, обсудили участники организованной CNews Conferences конференции «Информационная безопасность 2024».

ИТ и ИБ — противники или соратники

Службы ИТ и ИБ находятся в вечном противостоянии. Дело в том, что они решают разные задачи. ИТ увеличивает доступность решений, а ИБ ограничивает ее. По этой причине ИТ и ИБ часто не понимают проблемы друг друга, начал свое выступление Сергей Бычков, заместитель руководителя по ИБ Центра ИТ Красноярского края. Между этими подразделениями идет борьба за финансовые ресурсы и полномочия.

Вместе с тем, они должны совместными усилиями решать задачи бизнеса — обеспечивать доступность, достоверность, своевременность и конфиденциальность данных. Поэтому важной задачей является сформировать правильную структуру взаимодействия ИТ и ИБ. «Если ИТ научатся смотреть на вещи глазами ИБ, они смогут извлекать пользу из сотрудничества», — уверен Сергей Бычков.

Константин Коротнев, начальник отдела безопасности цифровых продуктов и интеграционных платформ МТС банка, отметил, что важнейшими задачами банка сегодня являются соблюдение новых требований регуляторов в части безопасной разработки и внедрение цифрового рубля. Число проектов, в которых участвует служба ИБ, постоянно растет. Сегодня это 41 программный продукт с постоянными изменениями; более 25 инициатив в неделю, которые анализируются экспертами ИБ с точки зрения соблюдения требований регуляторов и рисков ИБ.

Около 50% приложений содержат уязвимости. Причины — ошибки при создании новых систем, такие как непродуманная архитектура, интеграция с другими системами, взаимодействие и передача данных, сетевая сегментация компонент, некорректные доступы, и ошибки при реализации новых функций (ошибки в коде, подключаемые компоненты и библиотеки, работа с секретами).

Для того, чтобы снизить число ошибок, ИБ служба помогает определить требования, применимые к инициативам команд, выбрать безопасные подходы в реализации инициатив, выстраивает процессы работы с уязвимостями, встраивает подходы ИБ в процессы создания новых продуктов и разработки ПО и не допускает изменения, влияющие на ИБ и не прошедшие процедуру согласования.

Поскольку большинство проблем возникает на начальном этапе разработки, в МТС банке используют концепцию Shift left — внедрение безопасных практик на каждой стадии жизненного цикла разработки. В результате внедрения DevSecOps безопасность становится частью процесса разработки, что позволяет выявлять уязвимости как можно раньше и сразу их устранять. Экономятся ресурсы разработки за счет раннего и своевременного обнаружения проблем и полной автоматизации процессов. Сокращается Time-to-Market и затраты на безопасность, от чего выигрывает бизнес.

Что предлагают российские вендоры

Василий Степаненко, генеральный директор Nubes, рассказал, что его компания предоставляет услуги ЦОД и облачные сервисы, главная особенность которых — самое пристальное внимание к вопросам обеспечения информационной безопасности. ИБ-решения встроены во все сервисы. Василий Степаненко напомнил, что облачные сервисы используют все облачные провайдеры. Но как оценить безопасность самого облака (IaaS, PaaS)?

Сертификаты соответствия требованиям регулятора есть у всех. Можно попросить отчеты о проведенных пен-тестах, но предоставить их готов не каждый — в них может быть информация, которой смогут воспользоваться хакеры. Можно организовать bug bounty, но никто не знает, насколько эффективно закрываются найденные в ходе конкурса уязвимости.

Самый надежный способ — проверить облако на прочность самостоятельно. Pre-IR Assessment облака дает возможность убедиться, что инцидент не вызывает панику и бесконтрольные действия; сотрудники ИТ/ИБ-подразделений могут получить необходимые данные для оперативного расследования и такие данные собираются; процессы по реагированию отлажены, роли распределены; журналирование ведется правильно.

Безопасное облако и ИБ-сервисы

Компания Nubes предлагает своим клиентам защищенное облако NGcloud в дата-центре Tier III и ИБ-сервисы по подписке, в том числе защиту от DDoS-атак (L3-L4), сканирование на уязвимости клиентских хостов на IP-адресах (black box), расширенный сбор логов для реагирования на ИБ-инциденты и их последующего расследования.

Юлия Котова, CEO сканера уязвимостей PHP Scan, рассказала, что ее компания много лет занимается PHP-разработкой и на фоне роста киберпреступности разработала для собственных нужд сканер для устранения уязвимостей в PHP коде. Дело в том, что 77% веб-приложений написаны на PHP. Уязвимости на сайте могут привести к тому, что хакеры получат несанкционированный доступ к данным клиентов, похитят деньги с аккаунтов пользователей и компании. Кроме того, кибератака может привести к полному или частичному прерыванию работы сайта и даже его полному уничтожению.

Обычно для защиты приложений заказывают пентест, закрывают дыры с помощью внешнего контура защиты WAF (брандмауэр веб-приложений), внедряют DAST. Считается, что WAF — это оперативное решение для защиты веб- приложений даже при наличии критичных уязвимостей. Однако WAF — не панацея, а временное решение. WAF не помогает устранять уязвимость, а лишь прикрывает вектор атаки.

Результат сравнения сканеров

Чтобы устранить уязвимость, нужно проверять код веб-ресурса. Юлия Котова рассказала о результатах тестирования имеющихся на российском рынка сканеров, в том числе и разработанного компанией PHP Scan, на качество сканирования кода тестирование. Было сформировано 225 тестов из реальных фрагментов кода с GitLab, GitHub и коммерческих проектов компании. В результате выяснилось, что PHP Scan существенно превосходит все другие решения по точности сканирования.

В планах на будущее — превратить сканер из SAST в IAST решение, которое будет анализировать потоки данных, конфигурацию, HTTP-запросы и ответы библиотеки, фреймворки и другие компоненты, информацию о внутреннем подключении.

Как организована ИБ в крупных компаниях

В ГК «Самолет» большинство ИТ-решений создается силами собственных разработчиков. Для предотвращения киберпреступлений в компании существует собственный SOC, рассказал Михаил Мармылев, директор по ИБ ГК «Самолет». Через него проходит более 15 млрд событий в месяц, создается более 1000 карточек с подозрением на инцидент в месяц.

При создании SOC использовался мультивендорный подход. Автоматизированы процессы реагирования на типовые инциденты — они выстраиваются в виде мини-сценариев, которые запускают друг друга в зависимости от условий, типа инцидента и доступного окружения. Автоматизировано обогащение информации по инцидентам.

Михаил Мармылев рассказал, как организована оценка эффективности и надежности SOC. Раз в квартал оценка делается собственными силами, а раз в полгода —в рамках внешнего тестирования на проникновение. Привлекается внешняя команда пентестеров. Команда SOC не знает точное время проведения тестирования на проникновение. По итогам тестирования осуществляется анализ протокола действий в контексте выявленных командой SOC инцидентов. Анализируются время обнаружения угрозы (TTD, Time-to-detect), время локализации угрозы (TTC, Time-to-Contain) и время реагирования на угрозу (TTR, time-to-Response).

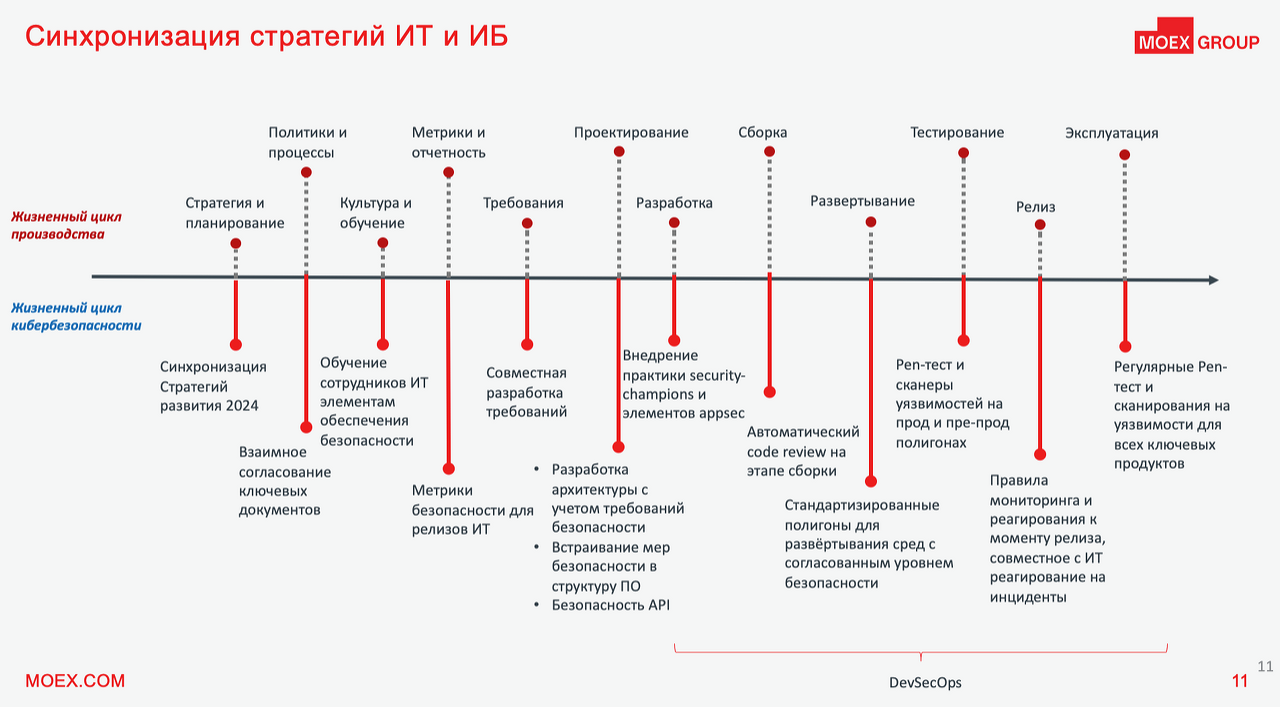

Сергей Демидов, директор департамента операционных рисков, ИБ и непрерывности бизнеса группы «Московская Биржа», рассказал, как обеспечить безопасную разработку приложений. По его словам, для этого надо синхронизировать подходы производства и безопасности, наладить контроль и развивать регуляторную среду. И, конечно, основой безопасной разработки должна стать сформированная в компании культура. ИТ и ИБ стратегии должны быть тесно интегрированы между собой.

Синхронизация стратегий ИТ и ИБ

Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем ЕВРАЗ, поделился с участниками конференции мнением, нужен ли EDR. Многие компании активно продвигают EDR\XDR-решения как панацею. В тоже время, их стоимость высока по сравнению с другими средствами, а на компьютер ложится дополнительная нагрузка от агента.

В ЕВРАЗ решили провести испытания. Подготовили стенд с разными виртуальными машинами: Default Windows + KES, Default Windows + KEDR, Windows Hardening Admin и Windows Hardening NoAdmin. Для тестирования использовали 30 техник MITRE ATTACK. EDR отразил 24 из них. «EDR может быть полезен на сверх защищенных машинах, но в принципе имеющиеся решения и без него неплохо справляются», — делает вывод Андрей Нуйкин.

Open Source стал неотъемлемой частью нашей жизни, а иногда и безальтернативным вариантом. Это привлекло внимание злоумышленников. Начались постоянные атаки, в том числе на авторов Open Source-пакетов. Алексей Федулаев, руководитель направления автоматизации безопасной разработки Wildberries, рассказал, как в его компании организована работа с Open Source продуктами.

Раньше программисты скачивали Open Source из депозитария и начинали с ним работать. Теперь все решения проходят предварительную проверку. Также проверка кода происходит на всех этапах разработки. Для этого используются специальные сканеры. Большое внимание уделяется ИБ и при использовании контейнеров. Чтобы код из dev-среды случайно не попал в продакшн, надо разделить среды разработки. Очень важно выбрать правильный сканер безопасности — многие из них имеют уязвимости. Сканеры необходимо физически отделить от кода.

Алексей Федулаев предложил правила приемки Open Source-решений. В их числе добавление зависимостей в репозиторий только доверенными лицами, использование SCA/OSA, проверка зависимостей при добавлении (происхождение зависимости, количество загрузок, наличие CVE, Issues, контроль целостности зависимости), тестирование зависимостей (использование в песочнице, отслеживание syscalls и т.д.), проверка соответствия зависимостей в окружении.

«Росводоканал» старается стать не просто компанией из сферы ЖКХ, а научиться зарабатывать на цифровых услугах. Цифровизация в «Росводоканале» началась около 7 лет назад практически с нуля, рассказал Сергей Путин, директор по ИТ «Росводоканал». По мере внедрения цифровых сервисов росли и риски информационной безопасности. Основное внимание направлено на обеспечение непрерывности АСУТП, предотвращение коммерческих потерь, защиту персональных данных работников и клиентов и обеспечение непрерывности работы группы компаний.

Сергей Путин рассказал, как менялась ИБ-стратегия компании в последние годы. По мере роста компании необходимо постоянно адаптировать ИБ-решения под новые ИТ-системы. Среди сложностей, возникающих на этом пути, низкая цифровая грамотность россиян, рост цен на средства ИБ. По его мнению, необходимо создать на уровне ФОИВ, Минцифры институциональных отраслевых ИБ-партнеров и операторов консультативного совета по ИБ, выработать типовые прикладные решения и сервисы и предложить долгосрочные стимулирующие условия для внедрения решений в области ИБ.

Заключительная дискуссия

По завершении конференции ее участники обсудили проблемы развития рынка ИБ в дискуссионном формате. Вел дискуссию модератор конференции Максим Билоконь, директор департамента развития бизнес-приложений «Детского мира». Непрекращающиеся атаки на российский бизнес, уход с рынка иностранных вендоров и государственные требования по импортозамещению в целом привели к росту инвестиций в ИБ. Для российских вендоров открылись широчайшие возможности. Но для развития рынка нужны время, силы, ресурсы и технологическая зрелость. «Пока мы не смогли достигнуть сопоставимого с западными вендорами технологического уровня — на это понадобится 7-10 лет», — отмечает Константин Коротнев.

«В отрасли ИБ сложилась странная ситуация — продукты продаются до того, как завершится их разработка, то есть сырыми, — продолжает Олег Волков, начальник департамента кибербезопасности банка «Зенит». — Это говорит о том, что инвестиции или неправильно сделаны, или они недостаточны». Он напомнил, что об импортозамещении начали говорить еще в 2014 г., и разработку отечественных альтернатив можно было начать еще тогда.

Сергей Бычков отметил, что в 2022 г. российские решения кратно подорожали, причем не на столько, на сколько успели за это время развиться. У заказчиков растут затраты на техподдержку, а денег на внедрение новых продуктов недостаточно. Вендоры сами инвестируют в собственные продукты — их количество растет на глазах. Однако хотелось бы понять, когда это количество начнет переходить в качество, продолжает Олег Волков. «У заказчиков практически нет вариантов, они вынуждены покупать некачественные продукты», — продолжает он. Функционал российских продуктов сильно отстает от западных. «Раньше у меня был американский сканер уязвимостей, который работал быстро и надежно. Теперь российский, который сканирует 4 устройства в час при моих 15 тысячах», — привел пример Олег Волков.

Хорошо то, вендоры активно интересуются мнением и потребностями заказчиков. «У заказчиков появилась возможность повлиять на то, какими будут продукты будущего», — говорит Константин Коротнев. При этом возможности разработчиков ограничены — кадров не хватает, и на реализацию запросов заказчика им может потребоваться год, продолжает Сергей Гусев, начальник управления ИБ «Северсталь».

«На те деньги, которые за свои инструменты просят некоторые вендоры, я могу нанять две-три команды, которые сделают все лучше и быстрее», — говорит Алексей Федулаев. По его мнению, вендоры не пускают полученные деньги на развитие продуктов и улучшение техподдержки. Часто они не заинтересованы в средних клиентах, а ждут, пока придет крупный заказчик и обеспечит им прибыль на годы вперед.

Участники дискуссии не могли не затронуть тему кадрового голода. ИБ-вакансии закрываются годами, а люди, закончившие 2-недельные курсы, претендуют на зарплату от 500 тыс. Тем не менее, для многих заказчиков аутстаффинг в сфере ИБ совершенно неприемлем. «ИБ — это очень тонкая, щепетильная среда, которая нуждается в постоянном контроле», — объясняет Олег Волков. «Собственная команда может приступить к решению задачи моментально. Если я приду с этим к аутсорсеру, то придется сначала согласовать новый договор, а на это может уйти много времени», — продолжает Сергей Бычков. Кроме того, не каждый аутсорсер в состоянии быстро разобраться в сложной инфраструктуре, которая складывалась у заказчика годами — это по силам лишь собственным специалистам.

«Рынок кибербезопасности развивается, и доверие к поставщикам услуг только формируется», — уверен Сергей Гусев. «Любая компания балансирует на грани — какие задачи она может решить сама, а какие готова отдать на аутсорсинг», — продолжает Константин Коротнев. А Алексей Федулаев уверен, что для компаний, которые по закону могут себе позволить аутсорсинг ИБ, это может быть неплохим выходом. Конечно, с учетом тщательной оценки экономической целесообразности такого подхода.