Россия входит в первую тройку стран по активности киберпреступников. Бизнес, государственные организации, простые граждане страдают от фишинга, DDoS, вирусов-шифровальщиков и других атак. Как защищаться? Для новой реальности нужны новые подходы. Их и обсуждали участники конференции «ИБ в финансовом секторе», организованной CNews Analytics и CNews Conferences.

В последние годы каждый поставщик решений для ИБ рассказывает о растущих угрозах, новых векторах атак и расширении инструментария злоумышленников. Это все правда: и угрозы растут, и ущерб российских компаний от кибератак резко увеличился. Участники конференции называли такие данные: более 70 млн атак в 2016 году, которые нанесли только прямой ущерб на p200 млрд.

Обычно это приводит к тому, что бизнес начинает более активно защищаться – а для кредитных организаций это вообще вопрос выживания на рынке, – приобретая все новые и новые программы и системы. Все они требуют денег не только на покупку, но и на интеграцию, сопровождение, продление лицензий, на найм и обучение специалистов. При этом результат достигается не мгновенно, если внедряется сложная комплексная система.

SecaaS вместо зоопарков

Руководитель направления «Информационная безопасность» МРФ Центра «Ростелекома» Александр Малявкин говорит, что в крупной компании сегодня можно насчитать до 50–70 инструментов ИБ. И, если решать проблему своими силами, на выходе неизбежен зоопарк систем, тяжелый во владении как с финансовой, так и с организационной точки зрения. Говоря о его эффективности, он напомнил мнение многих специалистов по ИБ, считающих, что «первый рубеж обороны сдан; мы еще защищаем периметры от многих угроз, но классическая схема перестает работать – враг уже внутри».

Для защиты информационных активов нужны постоянный мониторинг и расследование инцидентов, чтобы ловить врага внутри своей сети. Но сделать это самостоятельно могут не все. Поэтому эксперт «Ростелекома» предлагает использовать провайдерские услуги класса «безопасность как сервис» – SecaaS. На сегодняшний день есть несколько моделей взаимодействия клиента с провайдером: когда инфраструктура находится у клиента или переезжает в ЦОД поставщика услуг.

Защита инфраструктуры компании силами оператора

Источник: «Ростелеком», 2017

Кредитным организациям в связи с требованиями регуляторов по безопасности и защите клиентских данных больше подходит вариант, когда дата-центр остается на территории компании, а оператор берет на себя задачу защиты этой инфраструктуры. У «Ростелекома» этим занимается его собственный Security Operation Center – Оперативный центр мониторинга информационной безопасности.

«Иди и сломай»

«Первый рубеж сдан – враг внутри» воспринимается в первую очередь как намек на инсайдеров. И они выявляются во многих компаниях, которым есть что терять в конкурентной борьбе. В инвестиционной компании QBF, по словам ее CIO Ивана Августона, служба ИБ однажды выявила инсайдера. Правда, выяснилось, что он не работал на конкурентов и не пытался навредить своей организации, а лишь собирал данные о том, как устроена инвестиционная компания, чтобы создать свою собственную.

На конференции Иван Августон поделился интересным опытом проверки своей инфраструктуры на устойчивость к инсайдерским атакам. Все знают, что систему безопасности нужно тестировать, но, если в компании и есть служба ИБ, то обычно это всего 2-3 человека, у которых достаточно обширный круг задач. Поэтому для многих тестирование проходит чаще всего во время предпродажных переговоров с поставщиками ИБ, которые всеми силами стремятся показать уязвимость существующего периметра своих потенциальных клиентов, и для этого проводят показательные взломы.

В QBF, по словам Ивана Августона, система безопасности достаточно надежная, и особое значение уделяется защите от инсайдеров: созданы регламенты, установлены СКУД и видеонаблюдение, сеть сегментирована, разграничен доступ к компьютерам и оргтехнике, право записи данных на флешки предоставлено только «избранным», и т.д. Но у руководства без реальной проверки оставались сомнения в эффективности принятых мер. Тогда компания наняла «тайного покупателя»: в клиентский офис на позицию финансового советника был взят новый сотрудник. Только три человека знали, что его главной задачей был взлом сети. «В течение месяца он должен был совершить любое успешное действие: получить доступ к БД, серверам CRM, к охранным системам, составить карту сети или нарушить ее работу.

Работавший под прикрытием сотрудник пробовал разные способы: пытался зайти в сеть с личного ноутбука, использовать утилиты для получения привилегий администратора, взламывать сеть через корпоративную почту, Wi-Fi и так далее. Ничего сделать не удалось: ни одной базы не скопировано, ни одного листа не напечатано, все ограничилось взломом локальной рабочей станции. Но эта работа позволила нам улучшить систему мониторинга и оповещения службы ИБ о подозрительной активности, потому что мы видели не все действия, которые были произведены».

Как остаться без денег на счете – 101-й способ

В результате регистрации на мошенническом сайте можно лишиться средств на банковском счете: специалисты по информационной безопасности, выступавшие на конференции, отмечают рост числа таких преступлений в последнее время.

Атака вируса WannaCry вызвала всплеск внимания бизнеса и специалистов к постоянно растущим киберугрозам. Одна из них – сбор злоумышленниками конфиденциальных данных пользователей с помощью мошеннических сайтов и последующее использование этой информации в преступных целях. «Мы наблюдаем трансформацию киберпреступности, которая все чаще использует сайты-агрегаторы, содержащие собранный с других сайтов контент – обычно это видеоролики, порно и игры. Единственная цель этих сайтов – анализ активности пользователя в сети и сбор логинов и паролей со всех сайтов, на которые он заходит», – пояснил ведущий разработчик «Совкомбанка» Андрей Бухтияров.

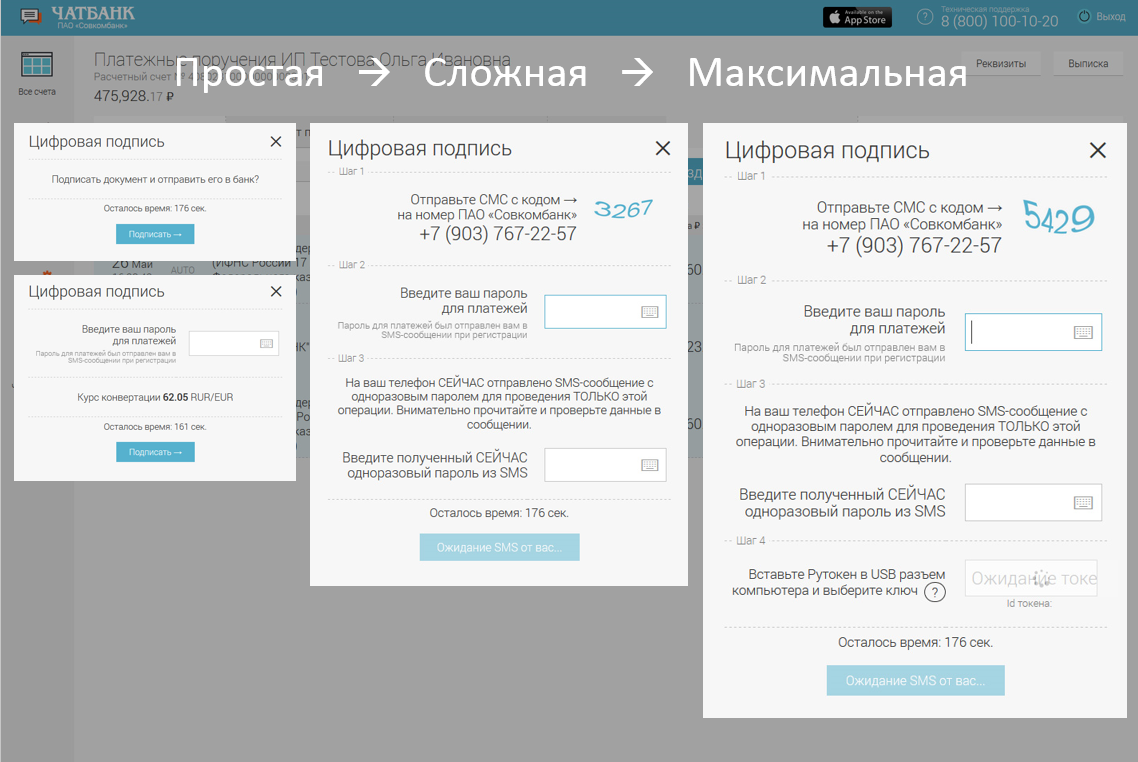

Варианты защиты входа в интернет-банк

Источник: «Совкомбанк», 2017

По словам эксперта, далее эти логины и пароли используются для масштабных агрегированных атак на банки, в ходе которых преступникам остается только подобрать второй фактор аутентификации – обычно это цифровой пароль из СМС. При установленных мошенниками десятках тысяч одновременных соединений с банком вероятность угадать пароль и вывести деньги достаточно высока. Агрегаторы являются одной из наиболее удобных форм сбора данных для преступников, поскольку они собирают популярный контент и быстро привлекают большое число пользователей.

Андрей Бухтияров предлагает в качестве решения для усиления защиты систем ДБО использовать, в частности, изменяемые логины, изменяемый пароль на вход, не показывать клиенту его номер телефона, чтобы эти данные не перехватили злоумышленники, а также применять ряд других решений. «Одна из последних историй как раз была связана с номерами телефонов, которые собирал сайт-агрегатор. Мы раньше не видели такого масштабного сбора номеров. Сама атака пока не зафиксирована, видимо, ее следует ожидать в ближайшее время. Это только укрепило нас в уверенности, что нельзя открыто показывать номер телефона, указанный клиентом банка», – добавил эксперт.

Презентации участников конференции